被动扫描(Passive scanning)

代理模式下的基本架构为,扫描器作为中间人,首先原样转发流量,并返回服务器响应给浏览器等客户端,通讯两端都认为自己直接与对方对话,同时记录该流量,然后修改参数并重新发送请求进行扫描。生成证书(Generating Certificates)

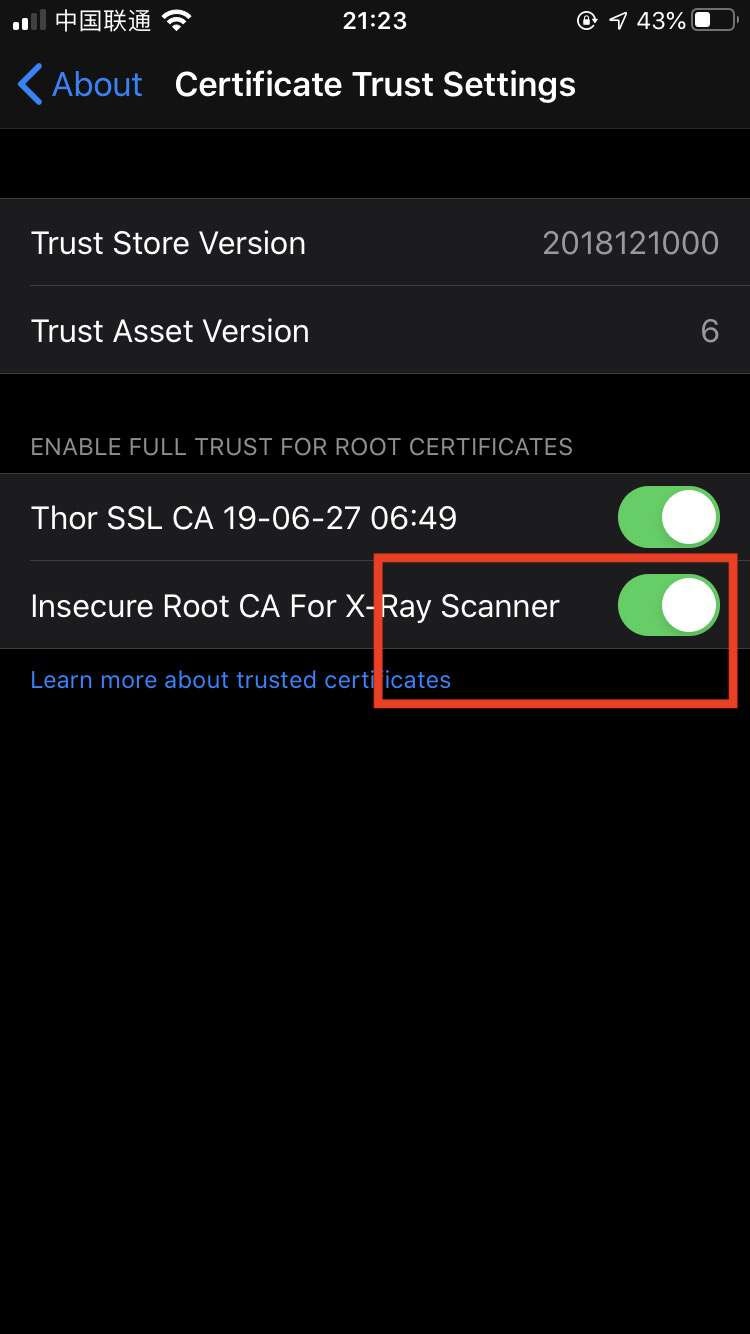

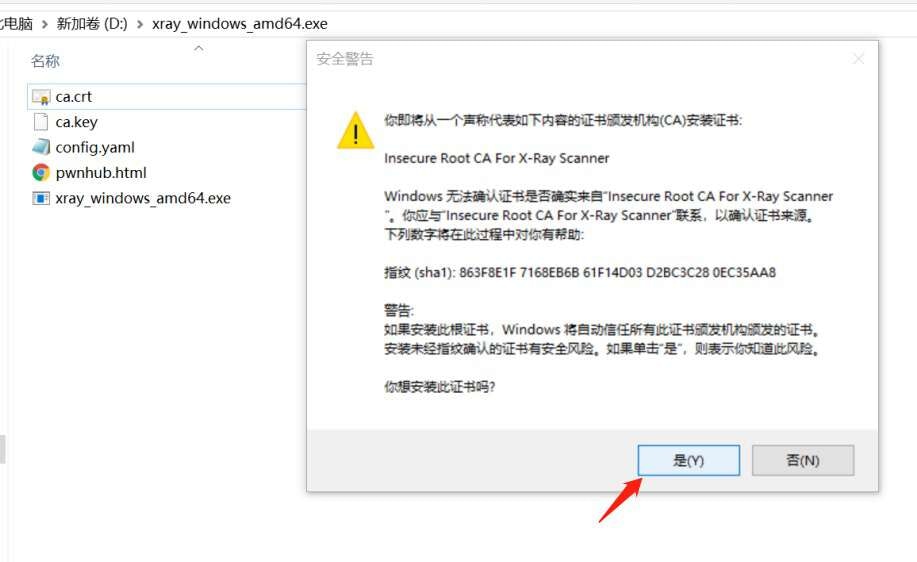

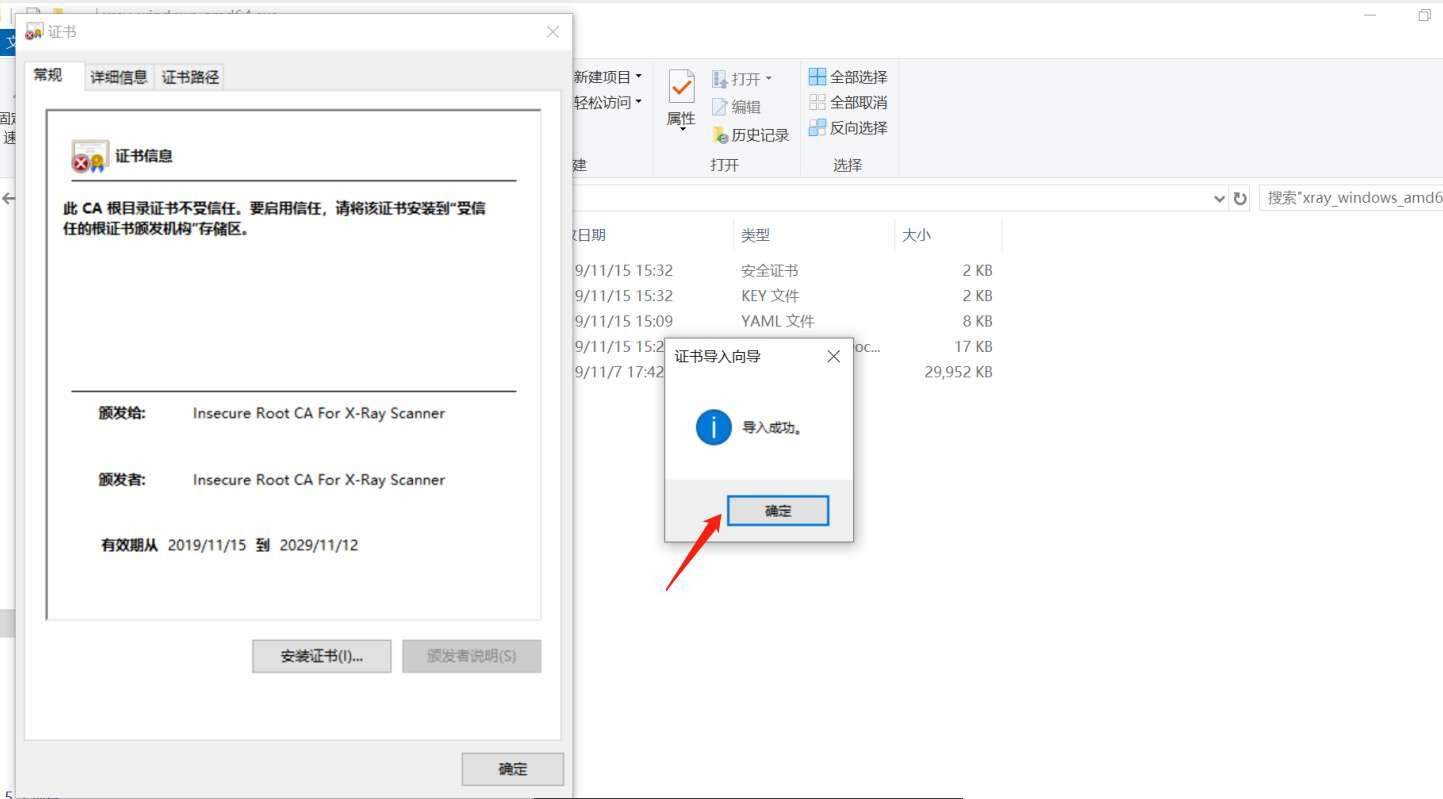

在浏览器使用 https 协议通信的情况下,必须要得到客户端的信任,才能建立与客户端的通信。 这里的突破口就是 ca 证书。只要自定义的 ca 证书得到了客户端的信任,xray 就能用该 ca 证书签发各种伪造的服务器证书,从而获取到通信内容。- Windows

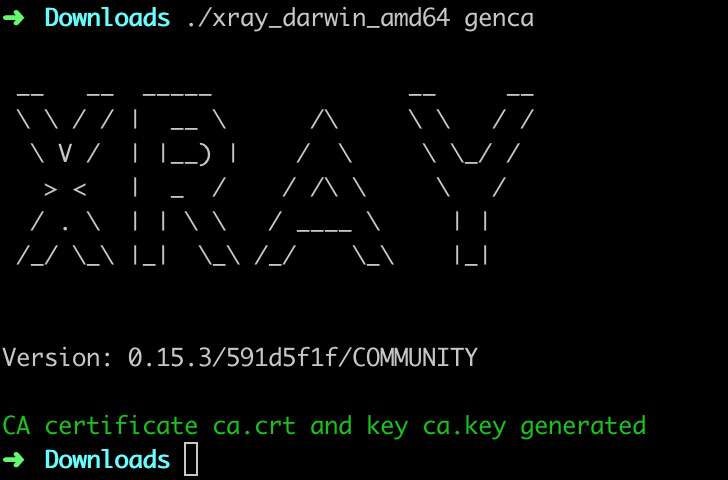

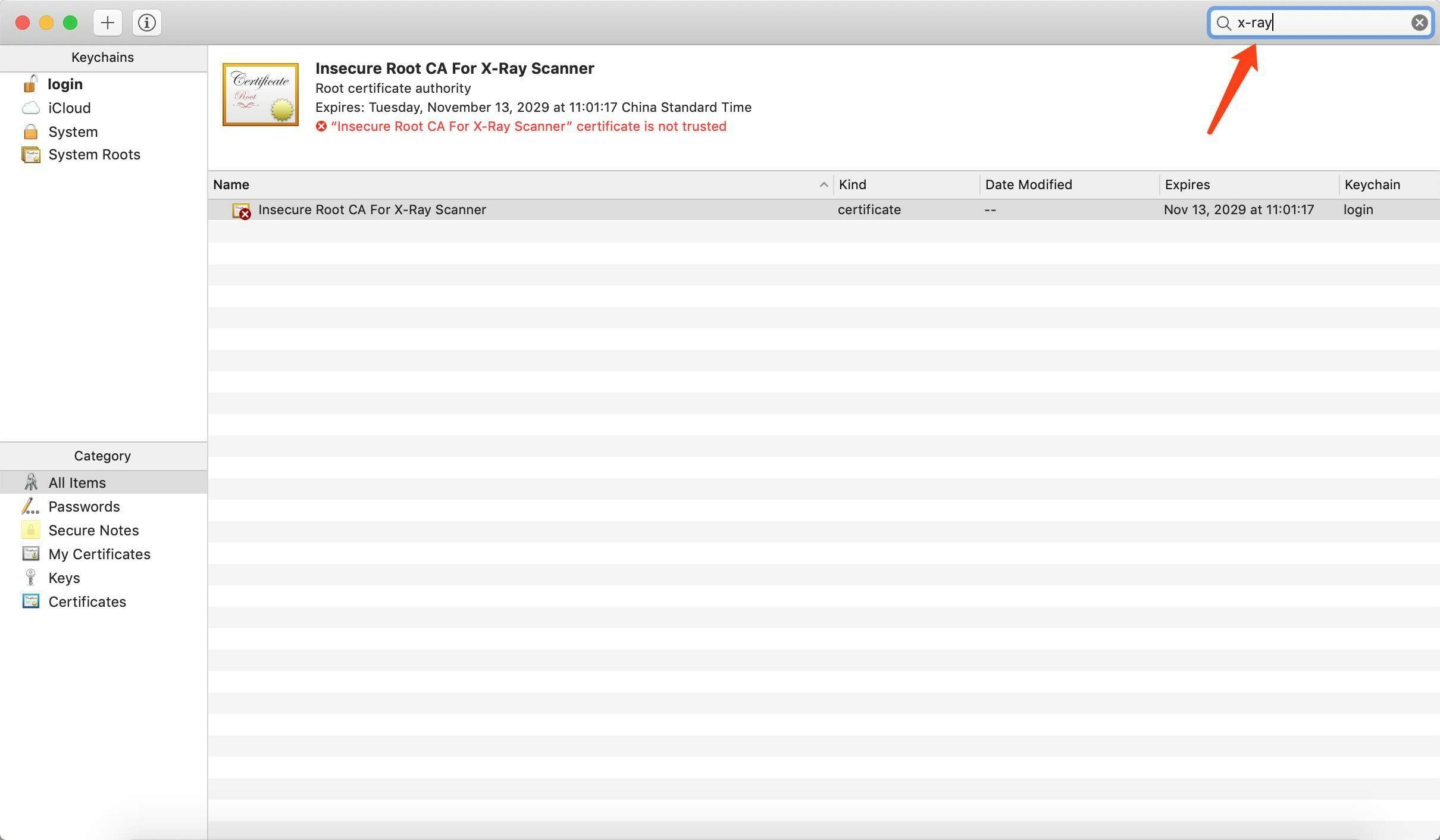

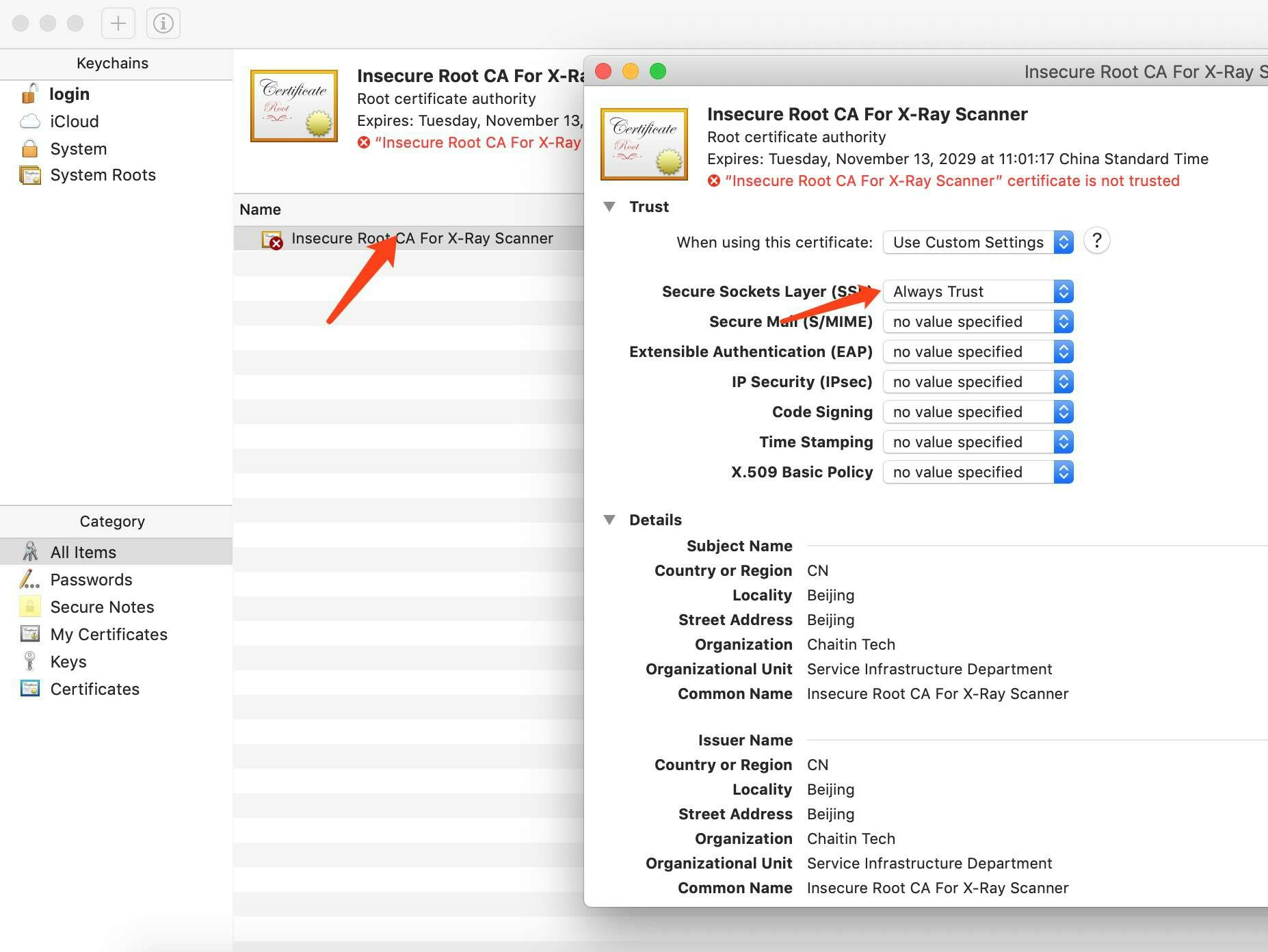

- MacOS

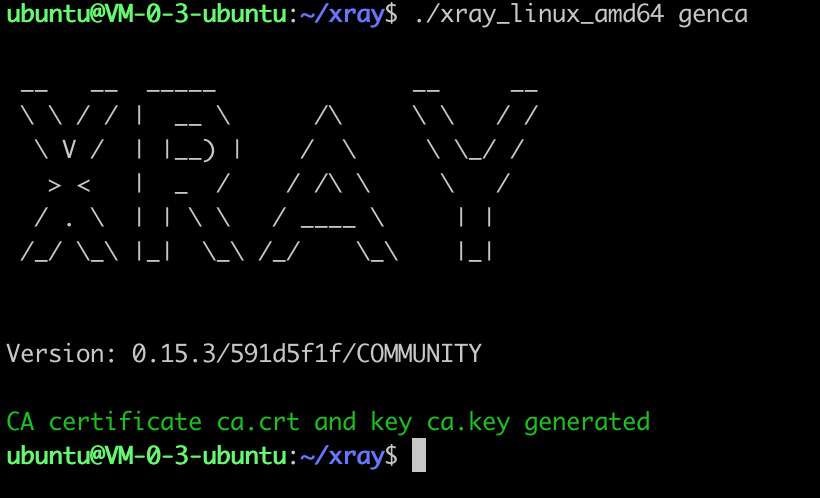

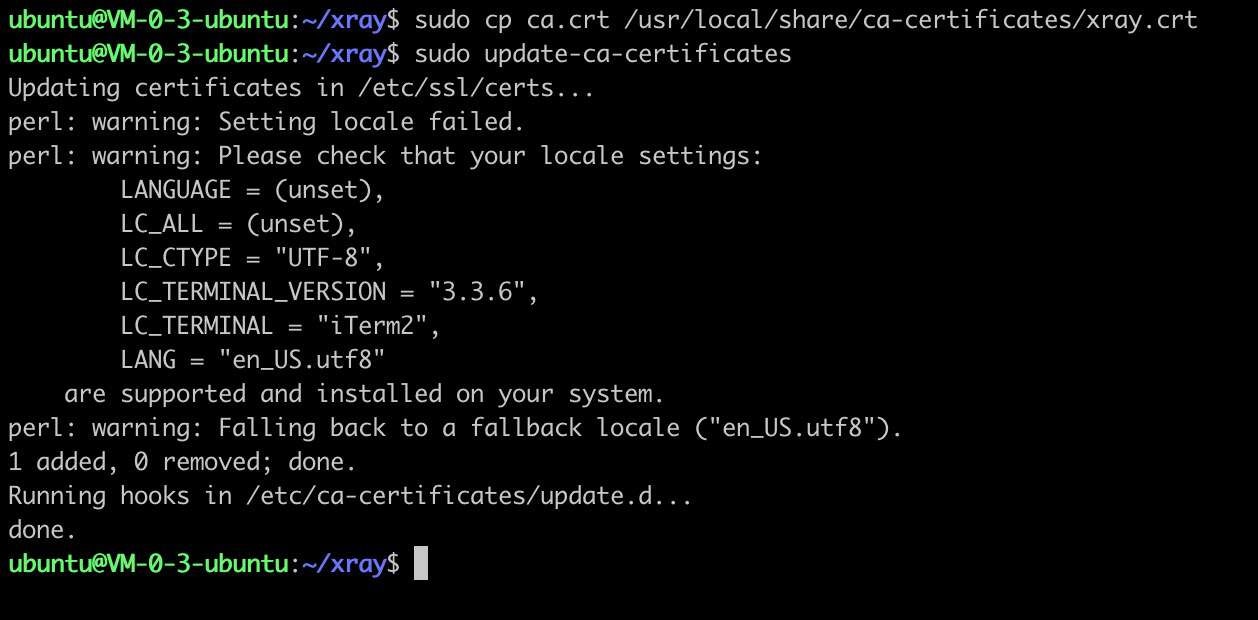

- Linux

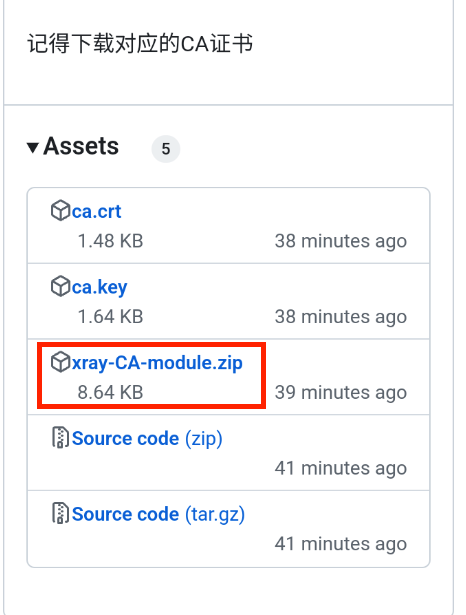

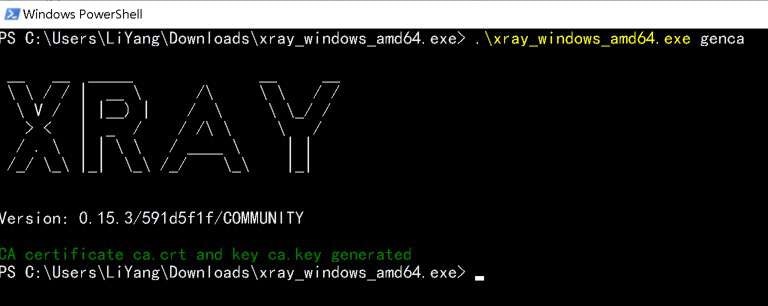

.\xray_windows_amd64.exe gencaca.crt 和 ca.key 两个文件。

本命令只需要第一次使用的时候运行即可,如果文件已经存在再次运行会报错,需要先删除本地的 ca.crt 和 ca.key 文件。

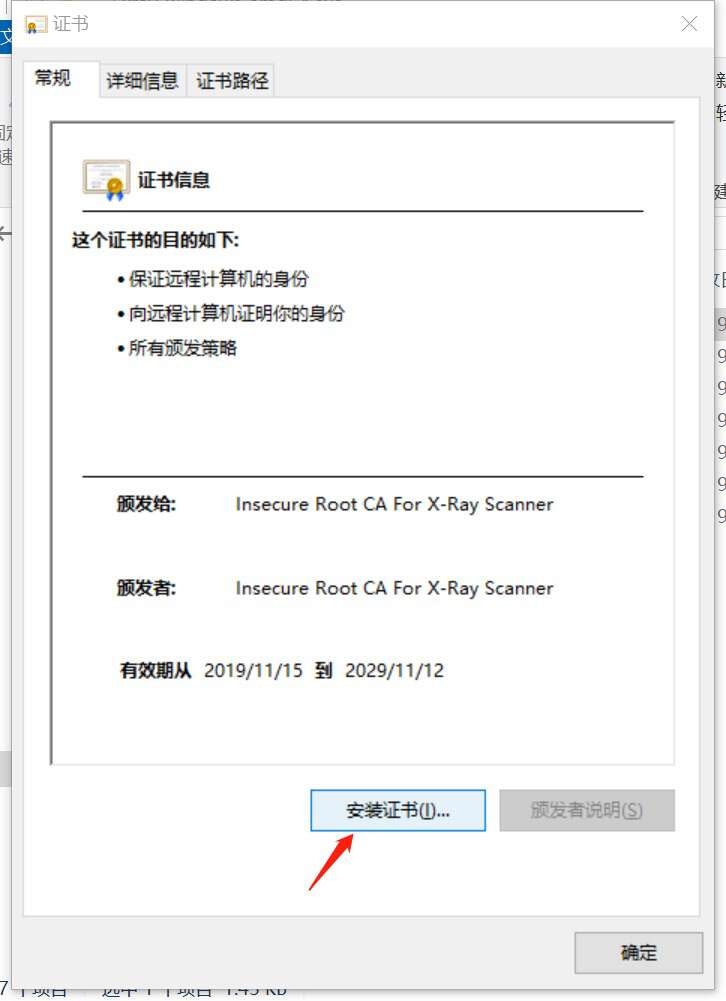

安装证书(Installation Certificate)

如果使用的是 FireFox 浏览器,请参照这里,它有自己的证书体系。 如果使用的是 IE、Chrome、curl 等客户端,建议将 ca 证书安装在操作系统上,请参照下方的教程。- Windows

- MacOS

- Linux

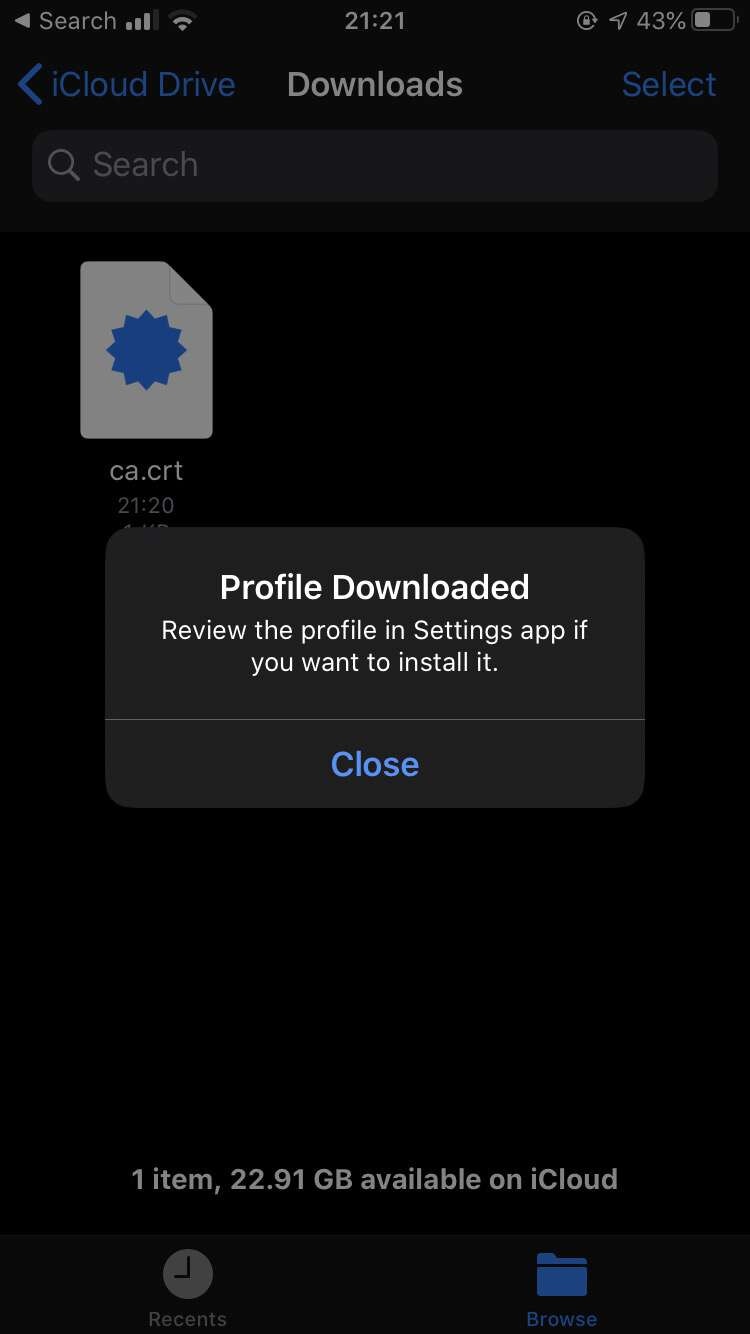

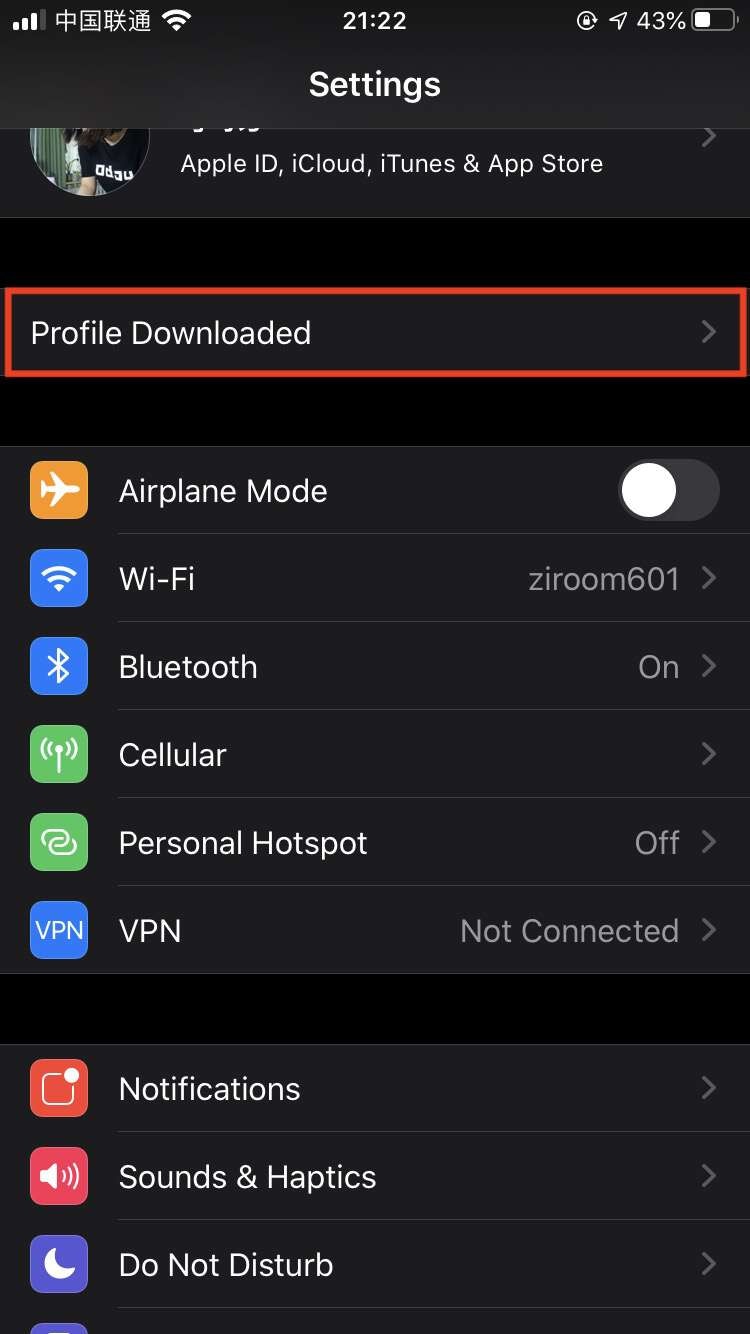

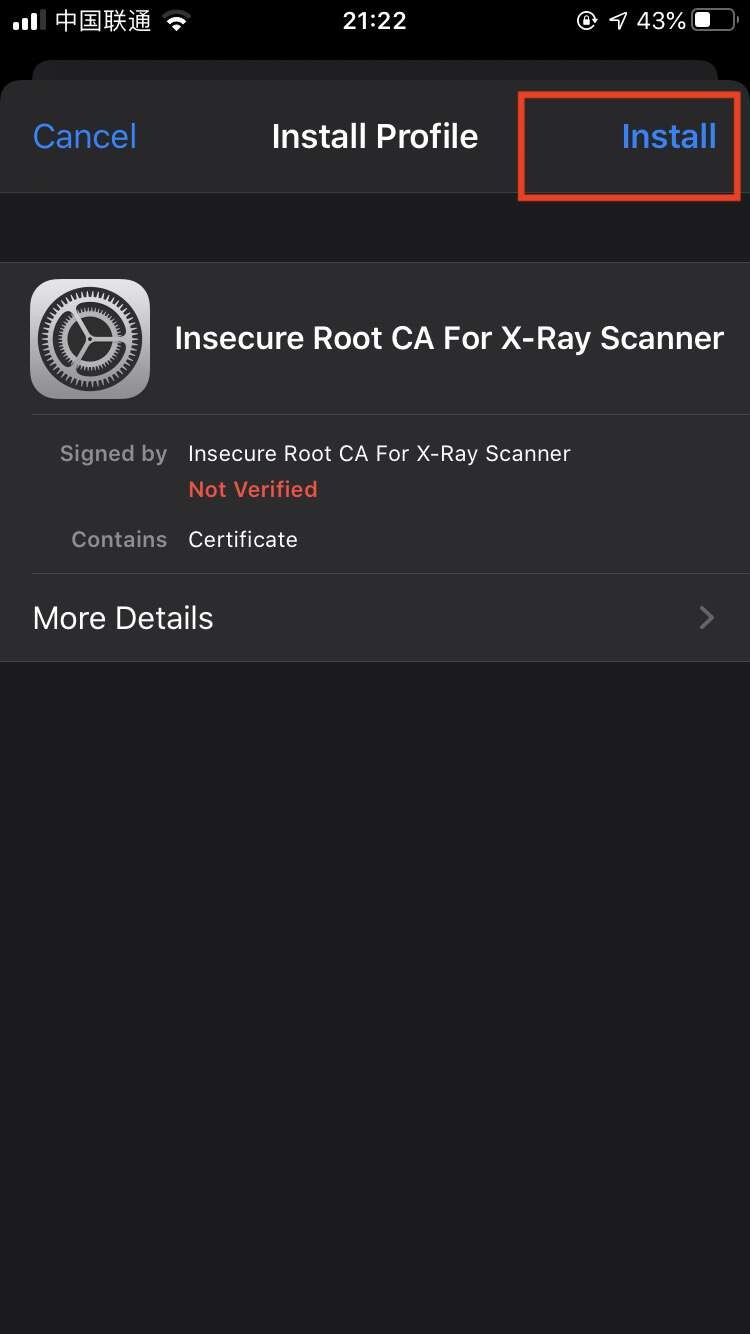

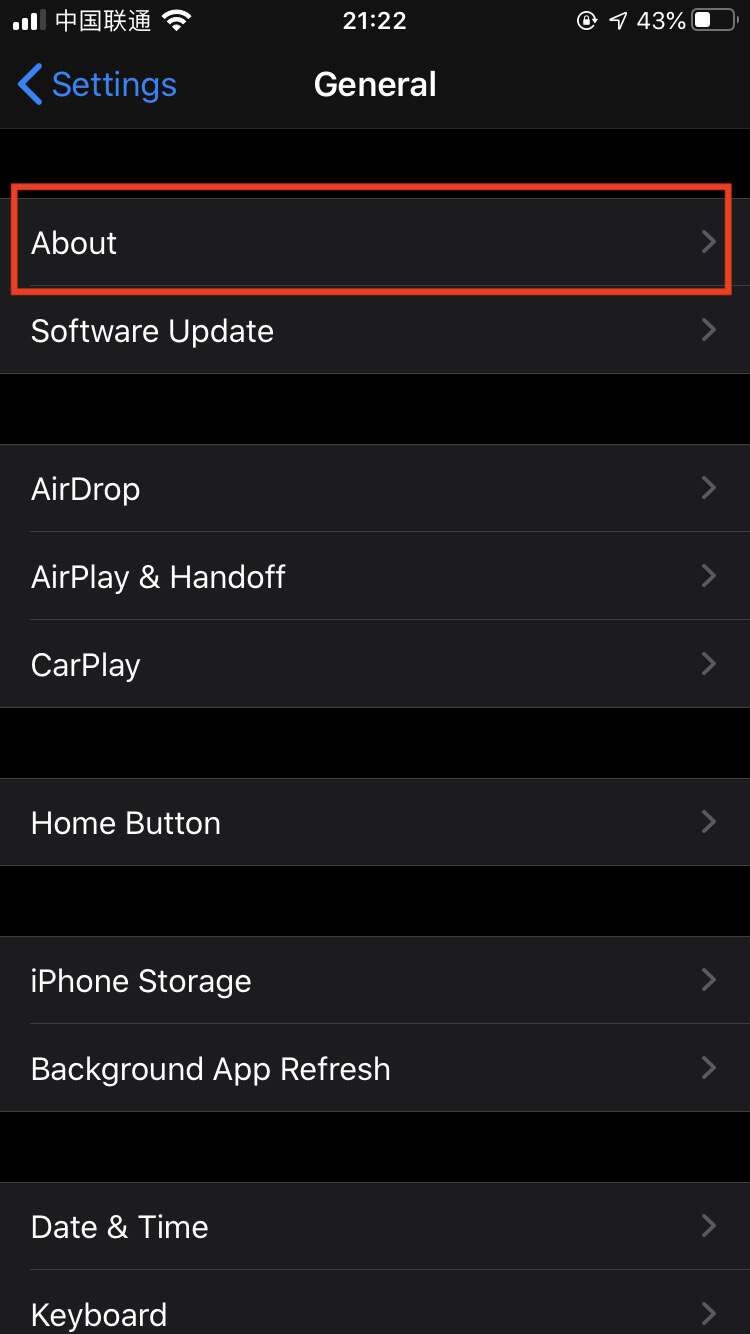

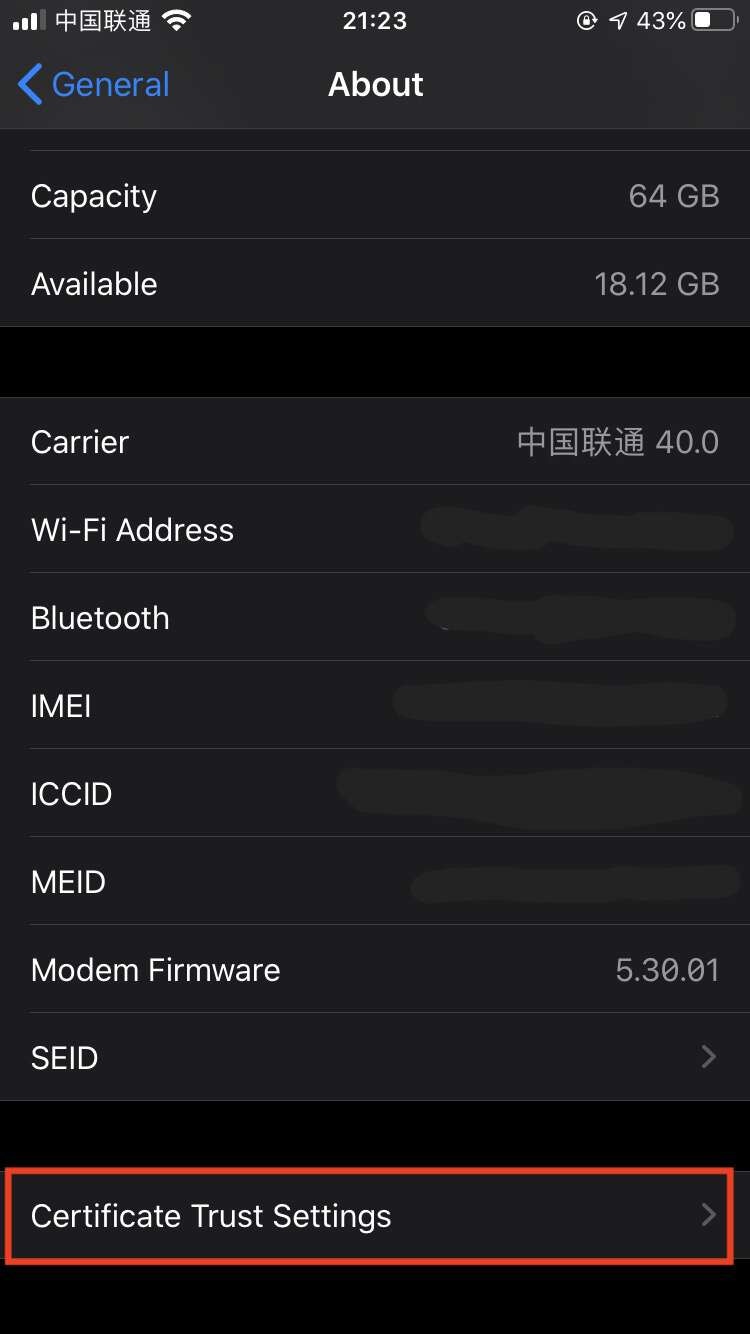

- iOS

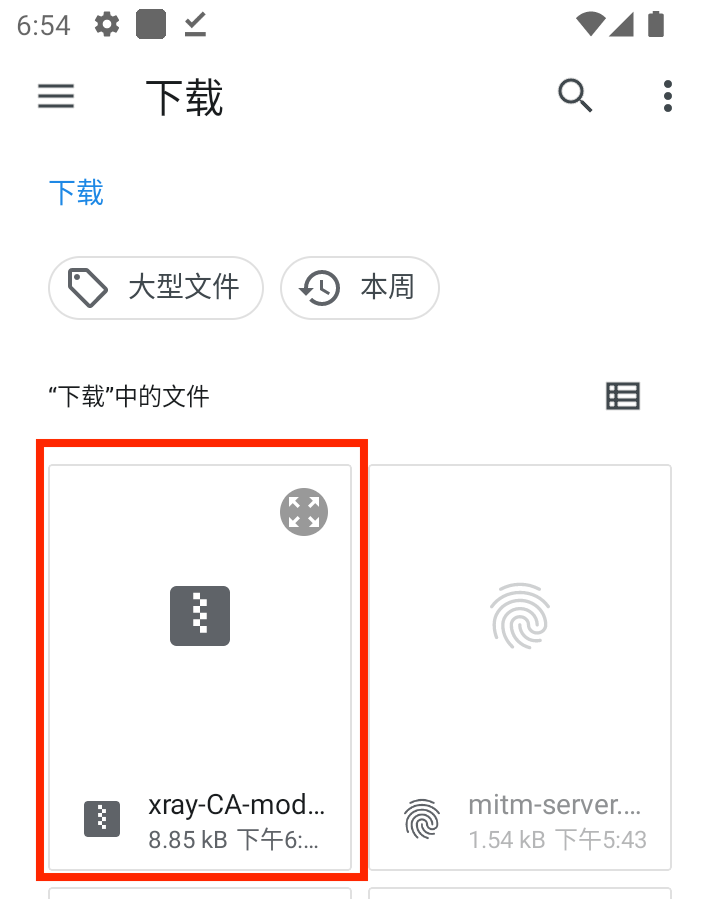

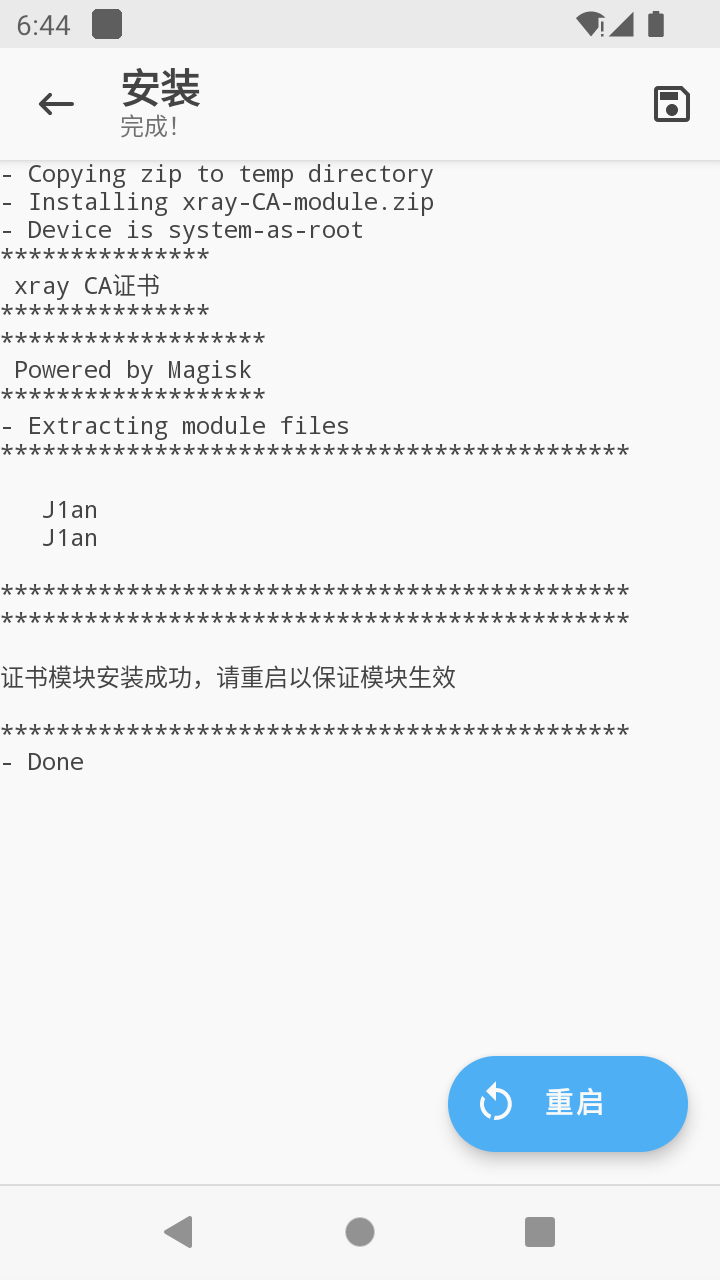

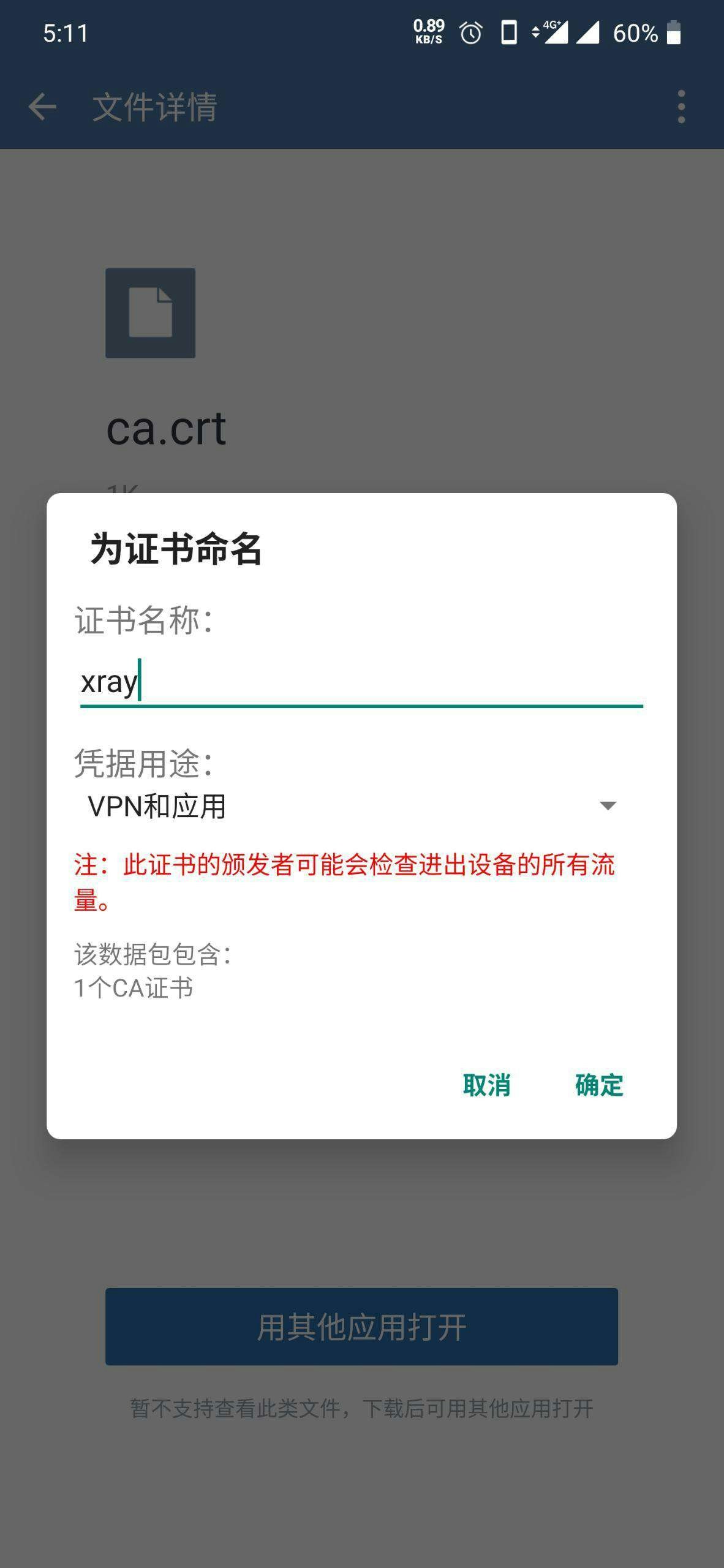

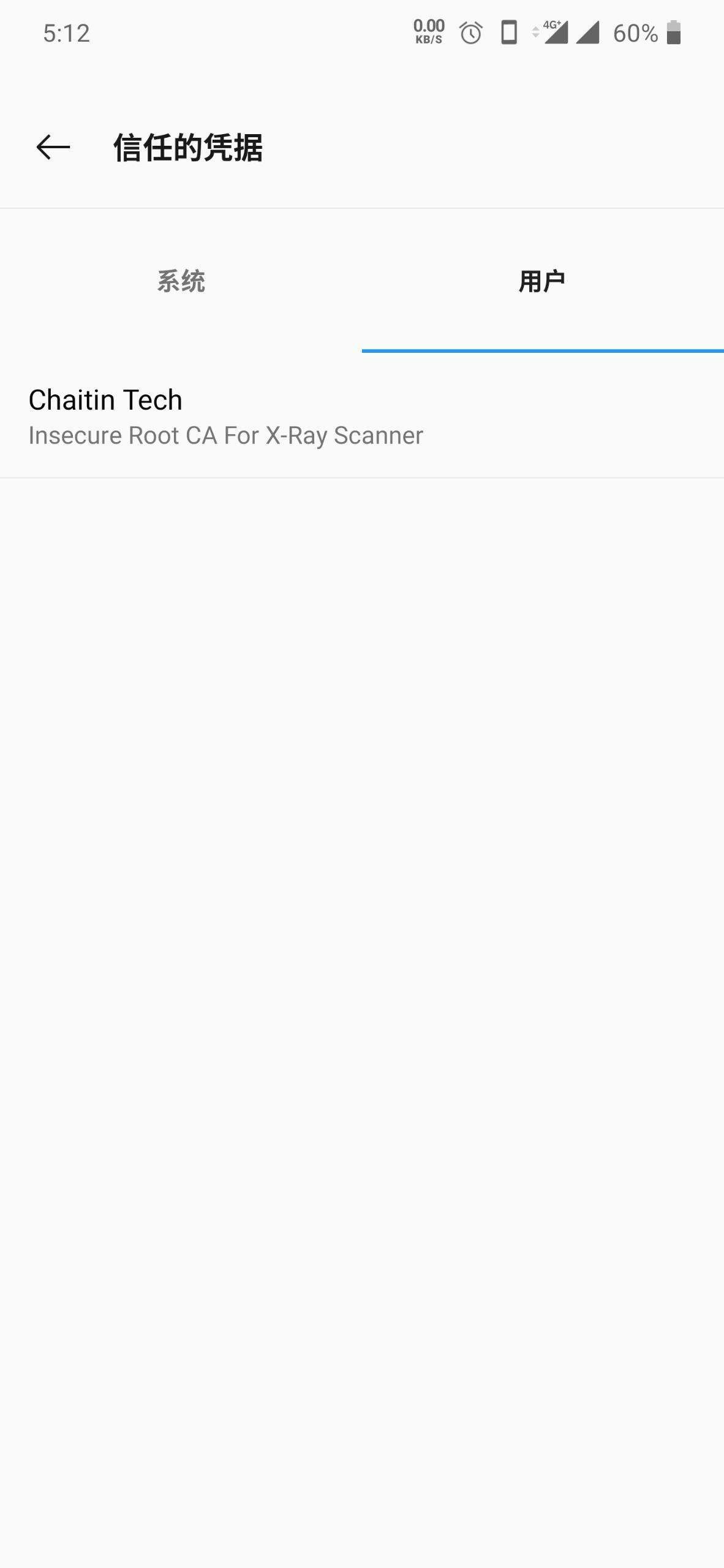

- Android

- Android < 8

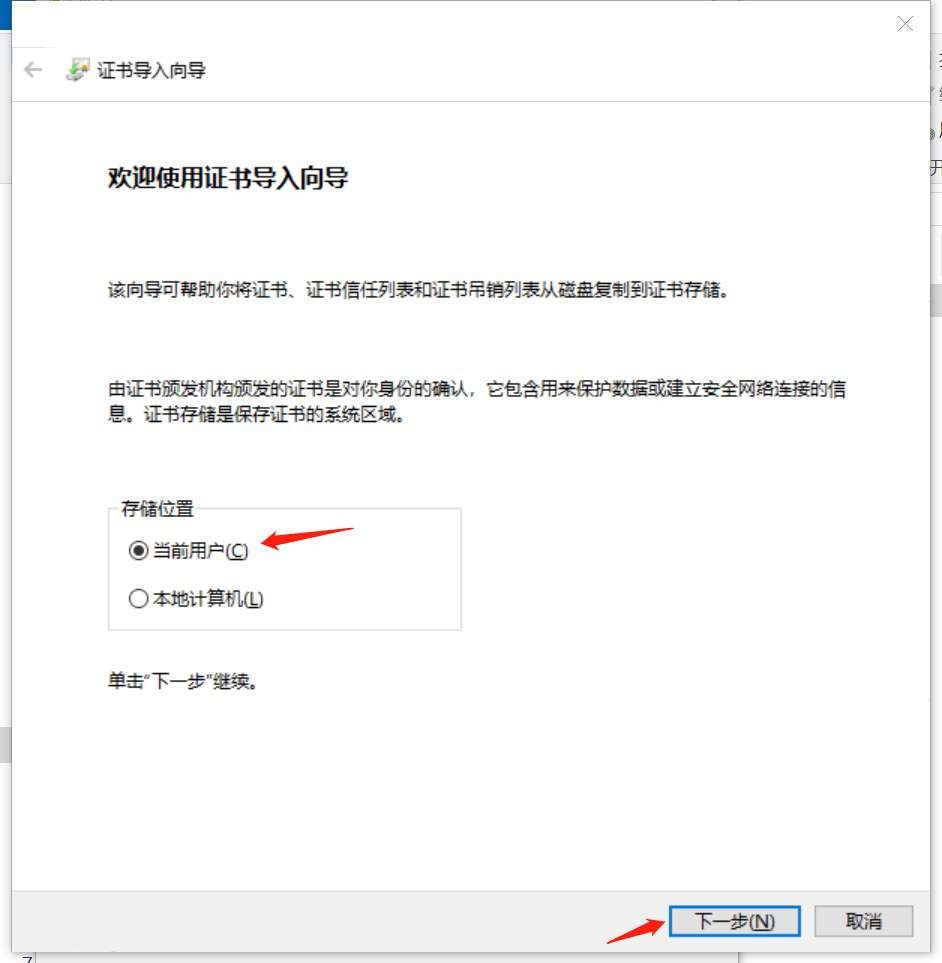

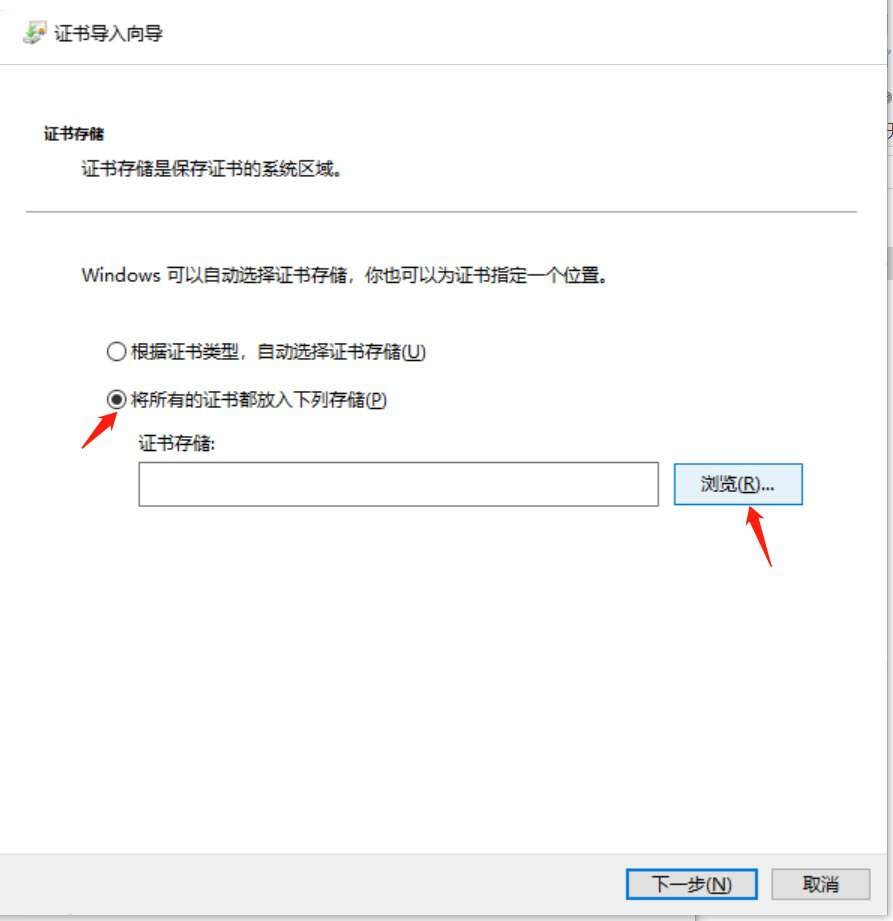

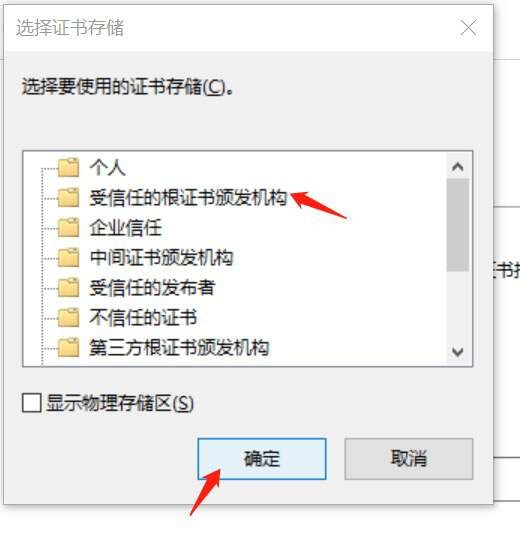

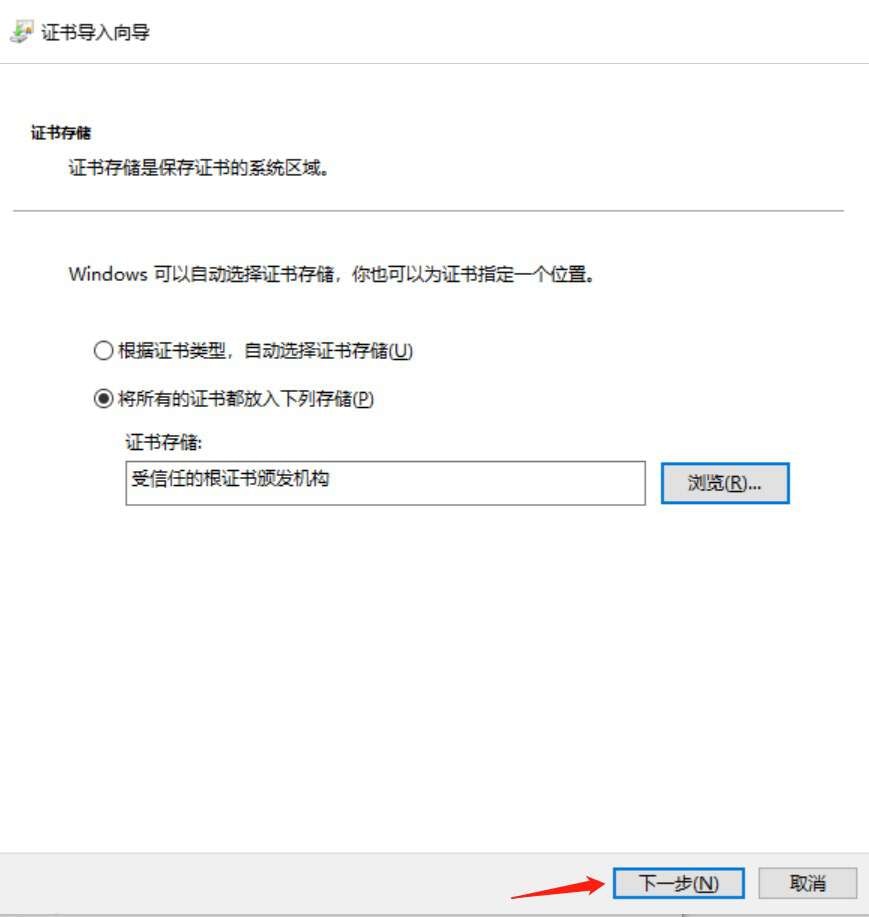

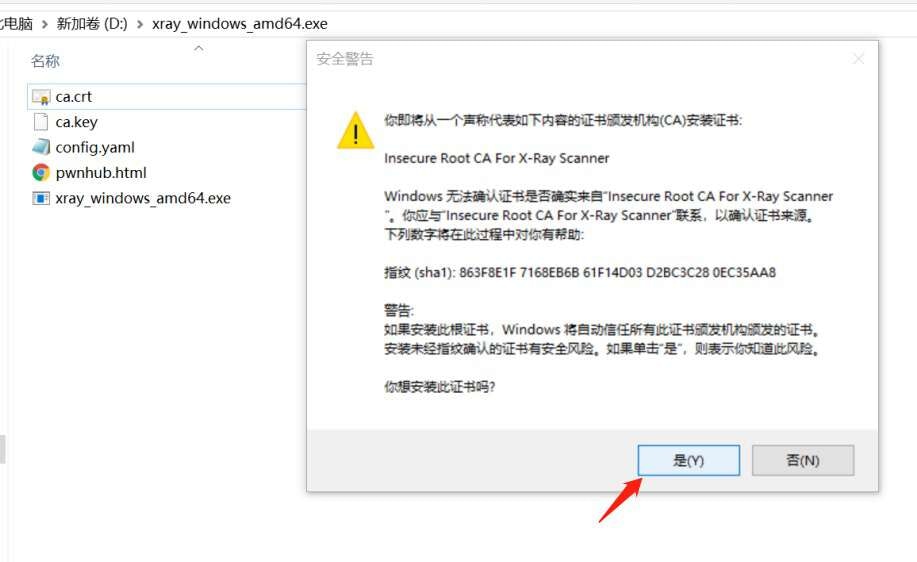

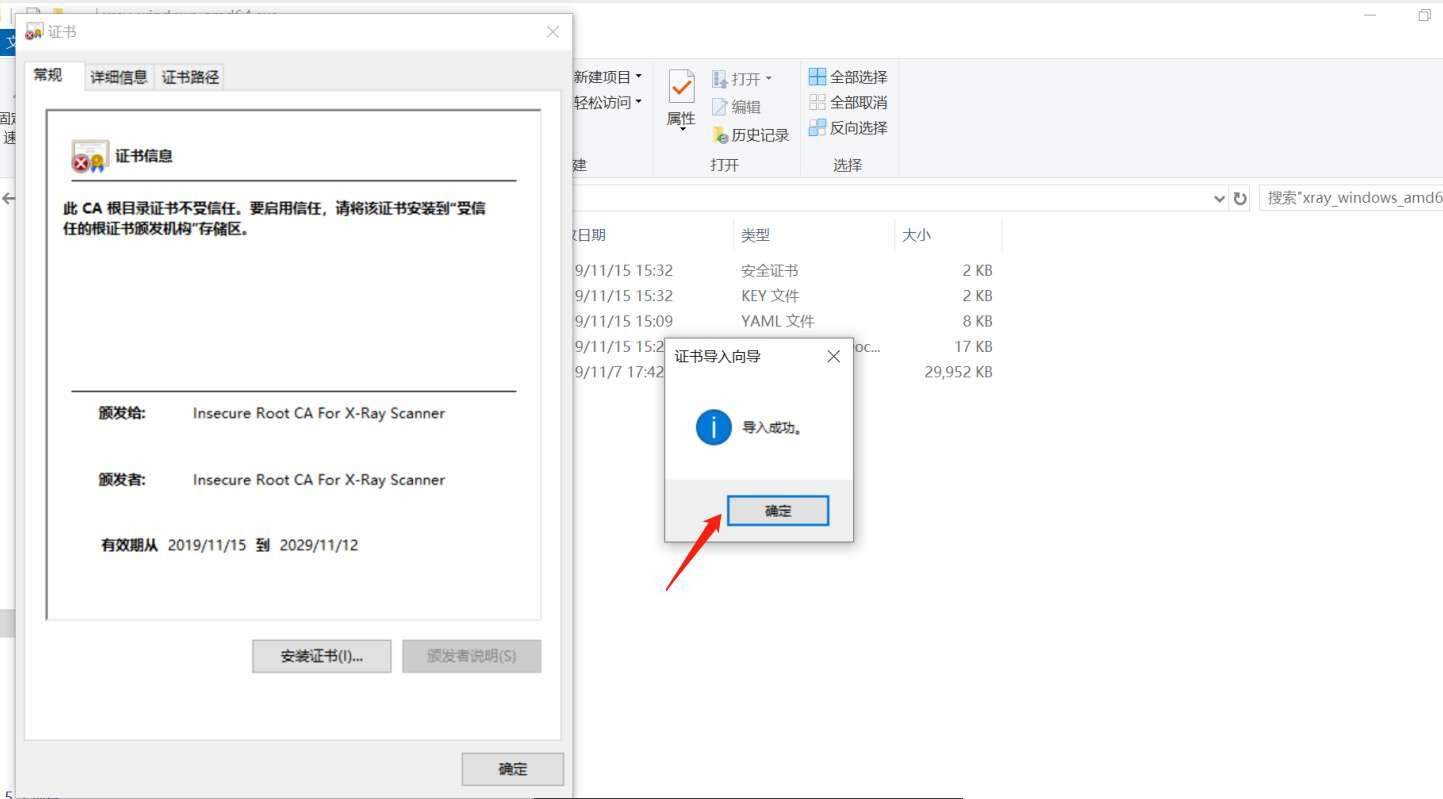

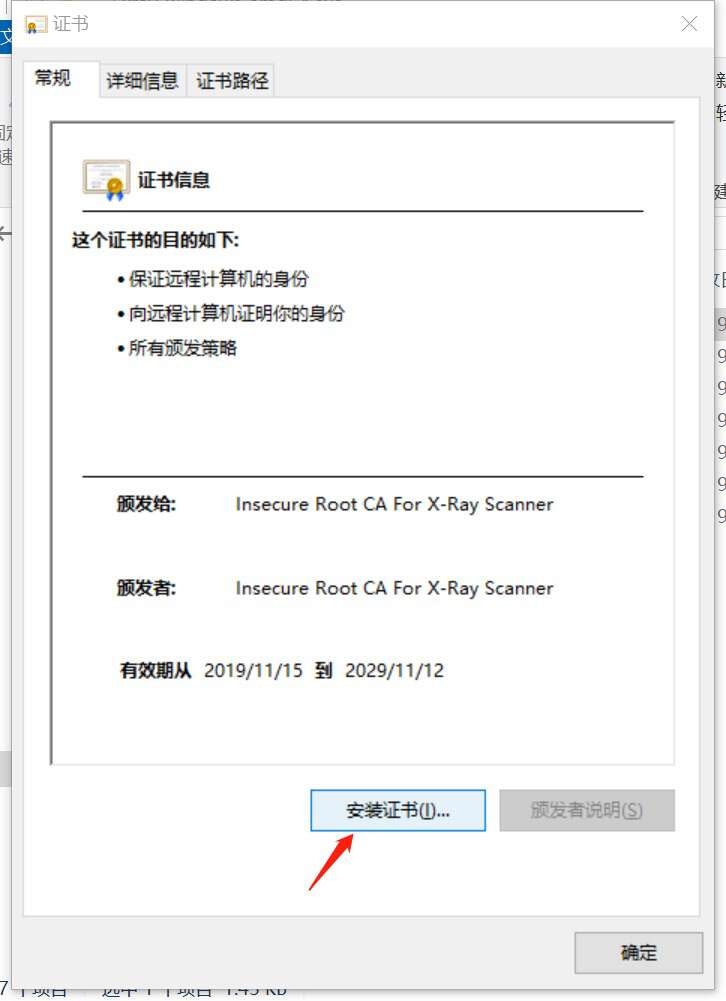

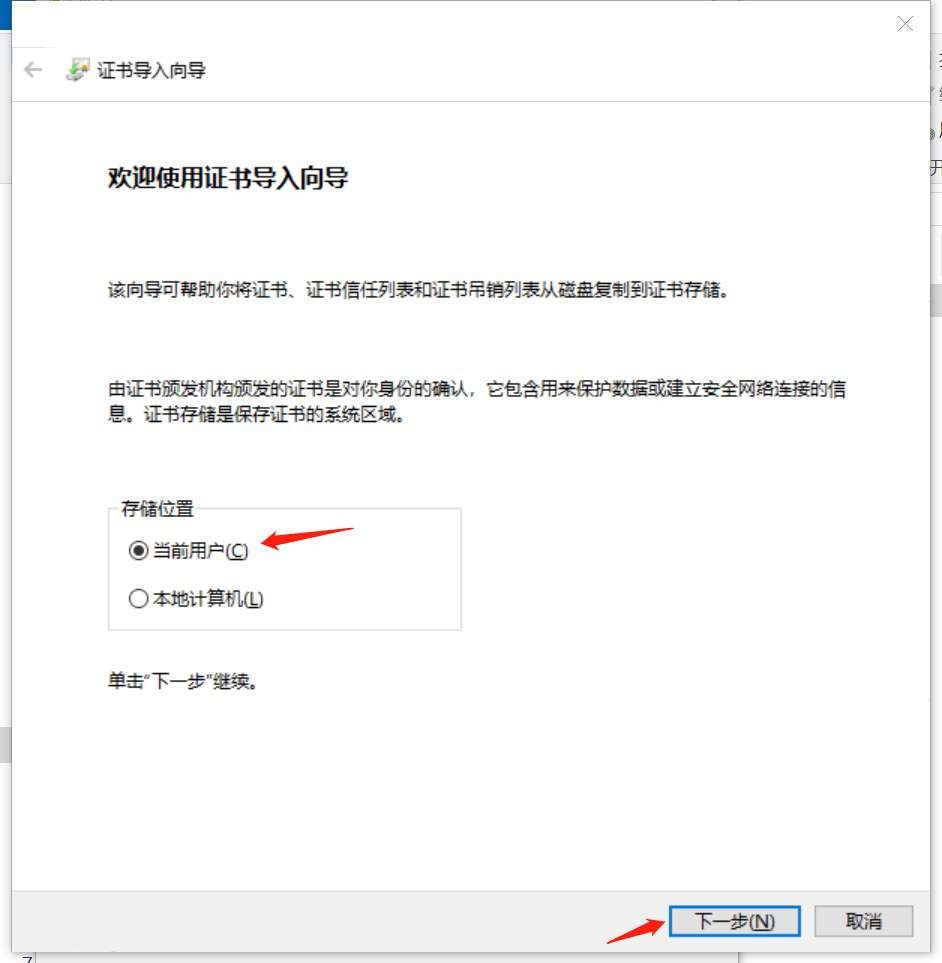

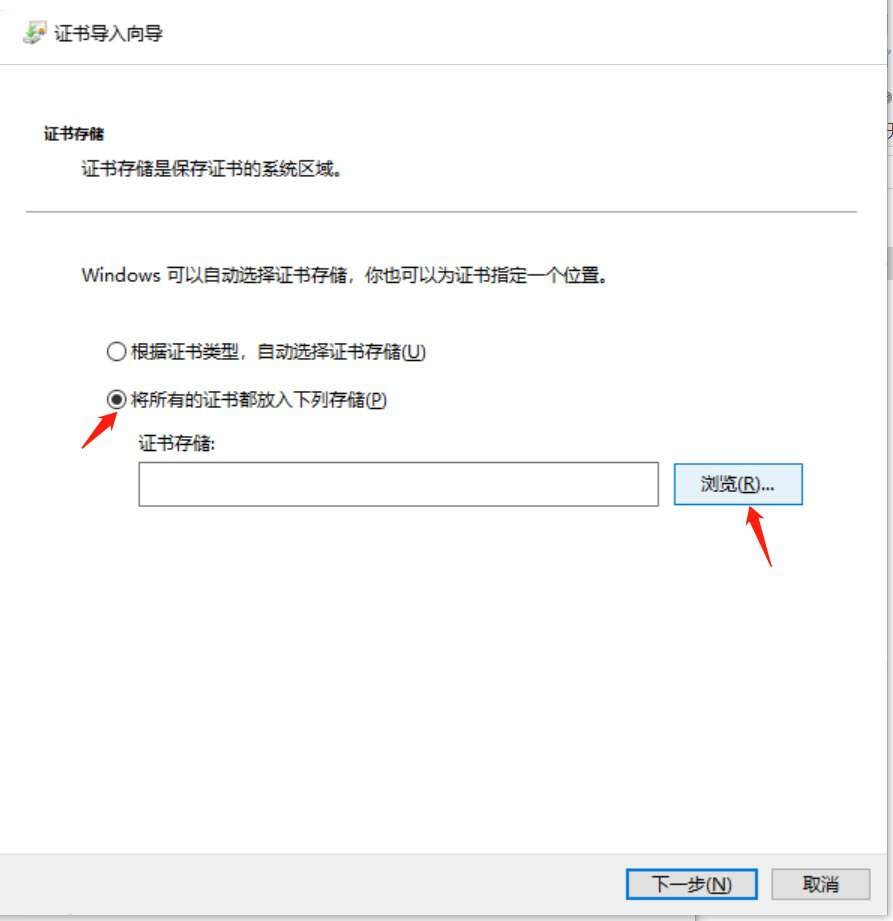

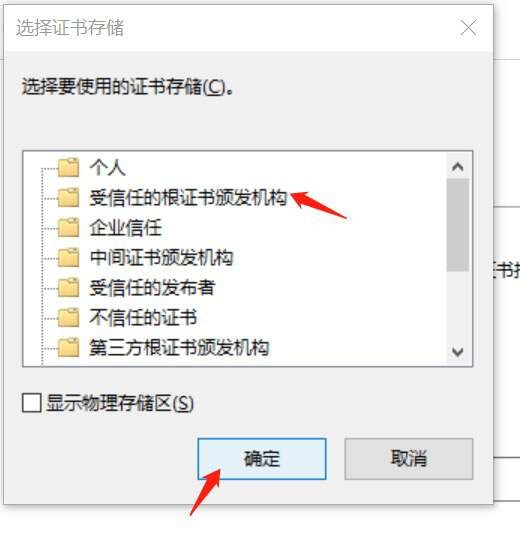

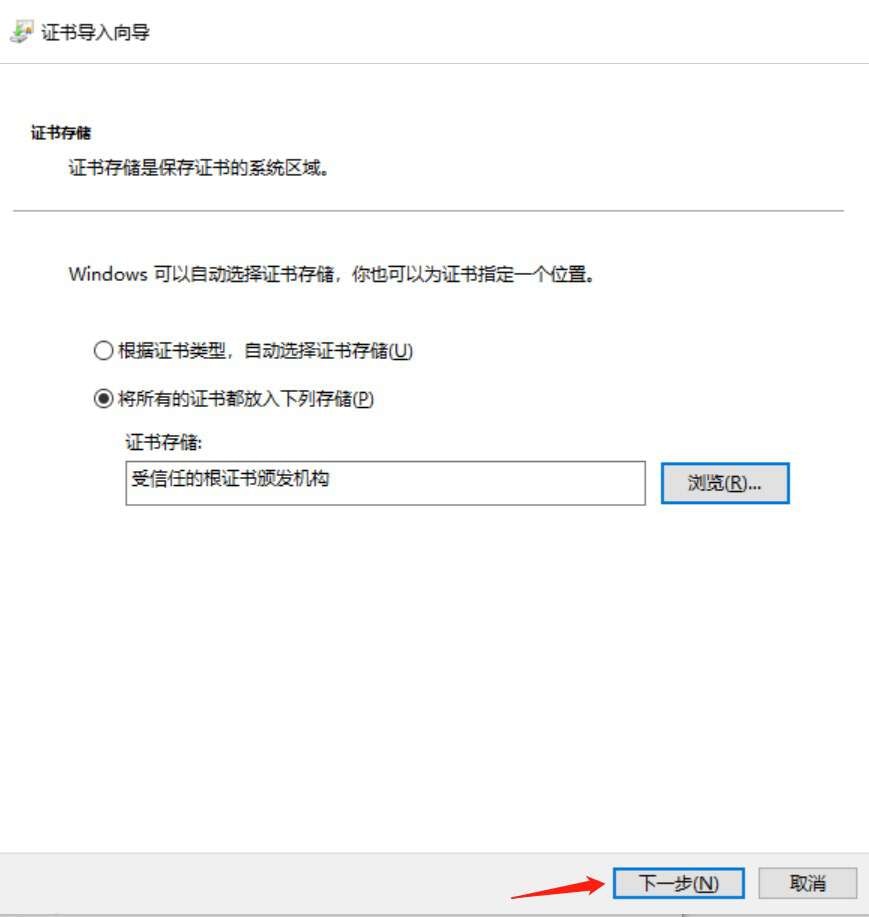

双击

ca.crt,然后按照下图的步骤操作。

启动代理(Enabling Agents)

在扫描之前,我们还需要做一些必要的设置 第一次启动 xray 之后,当前目录会生成config.yml 文件,选择文件编辑器打开,并按照下方说明修改。

mitm中restriction中hostname_allowed增加testphp.vulnweb.com

http://testphp.vulnweb.com,增加这个过滤之后,xray 将只会扫描该站的流量,避免扫描到非授权目标站点。

对于配置文件中的更多解读,请参考文档中的 配置 章节。

- 设定漏洞扫描结果的输出,这里选择使用 html 文件输出,所以命令行后面要增加

--html-output xray-testphp.html。

- 如何退出?

ctrl+c - 提示

file xray-testphp.html already exists,可以删除已经存在的报告文件,或者使用一个新的文件名,或者在文件名中加入__timestamp__或__datetime__将自动替换为实际值。

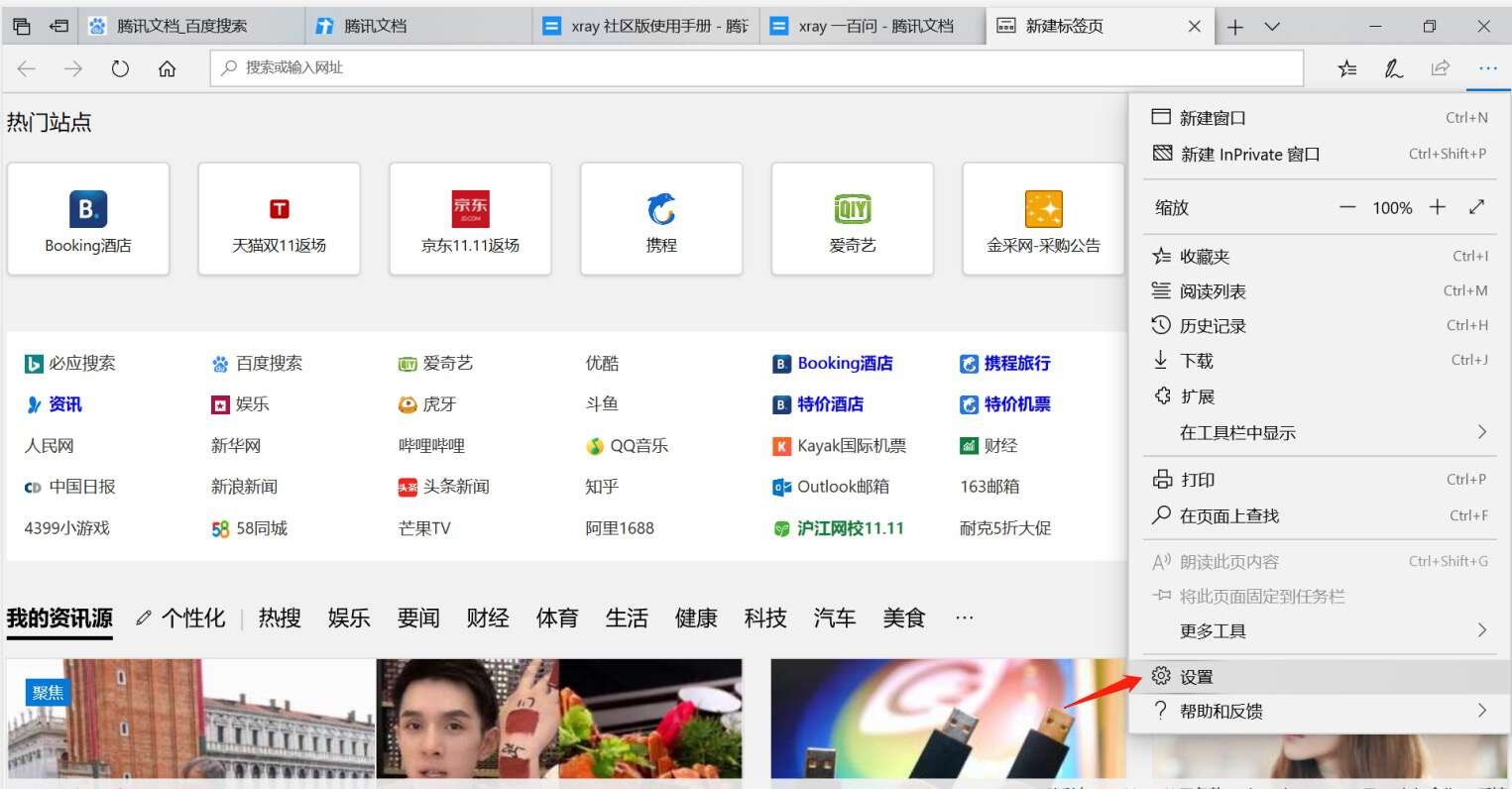

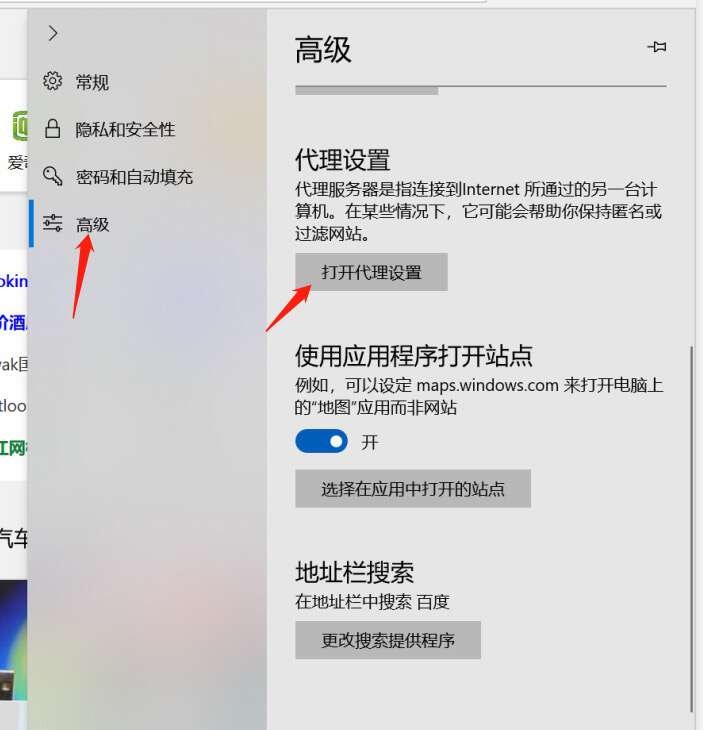

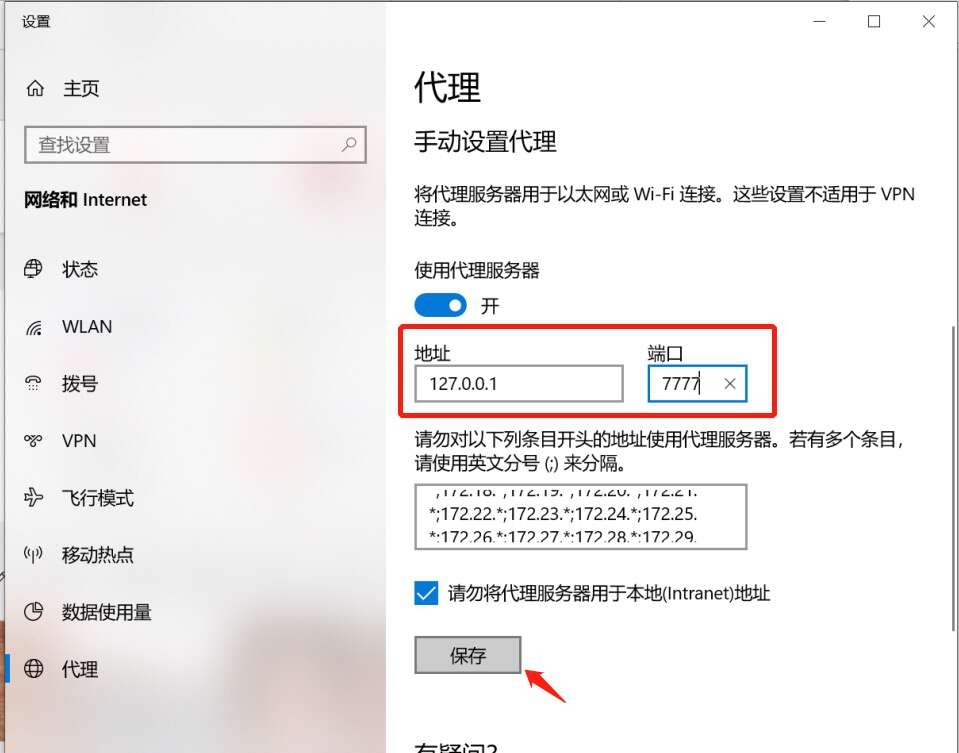

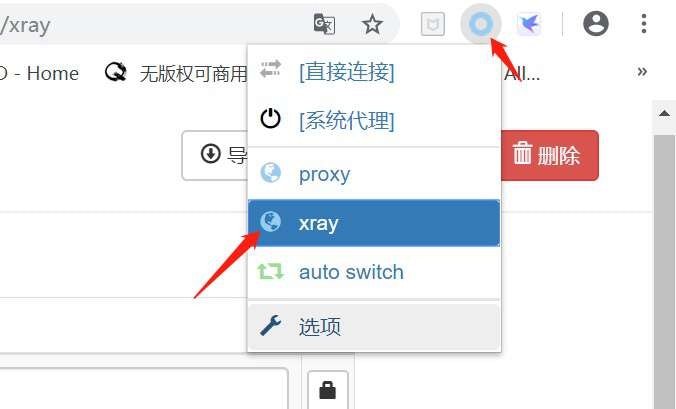

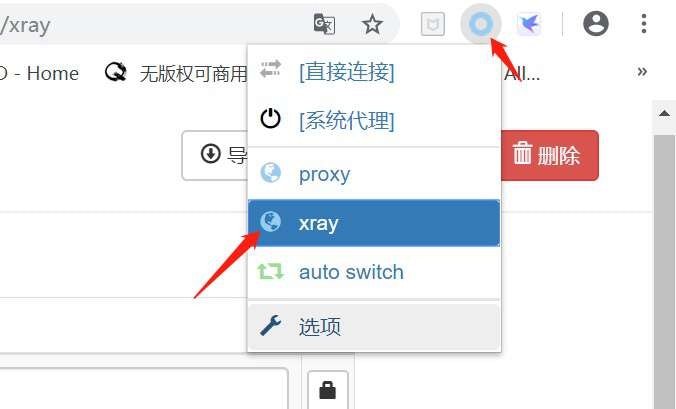

配置代理(Configuring Agent)

- Chrome

- IE / Edge

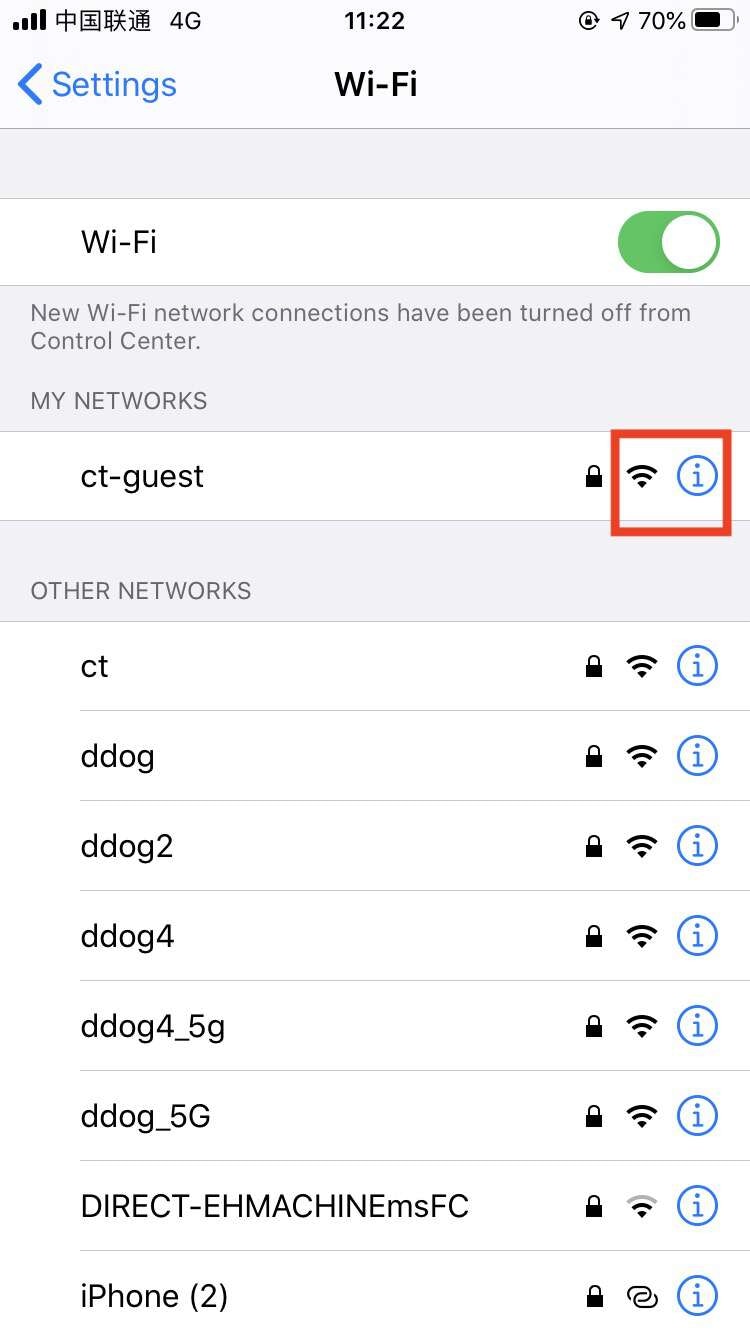

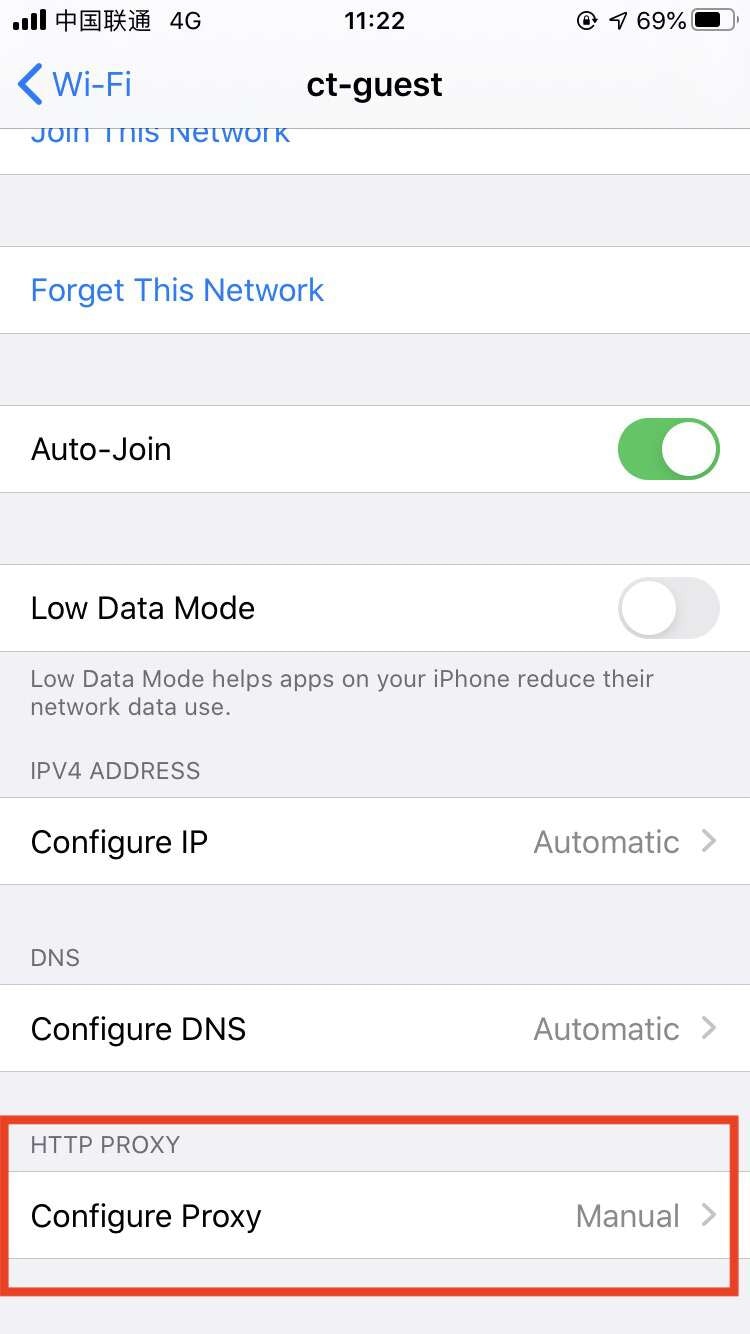

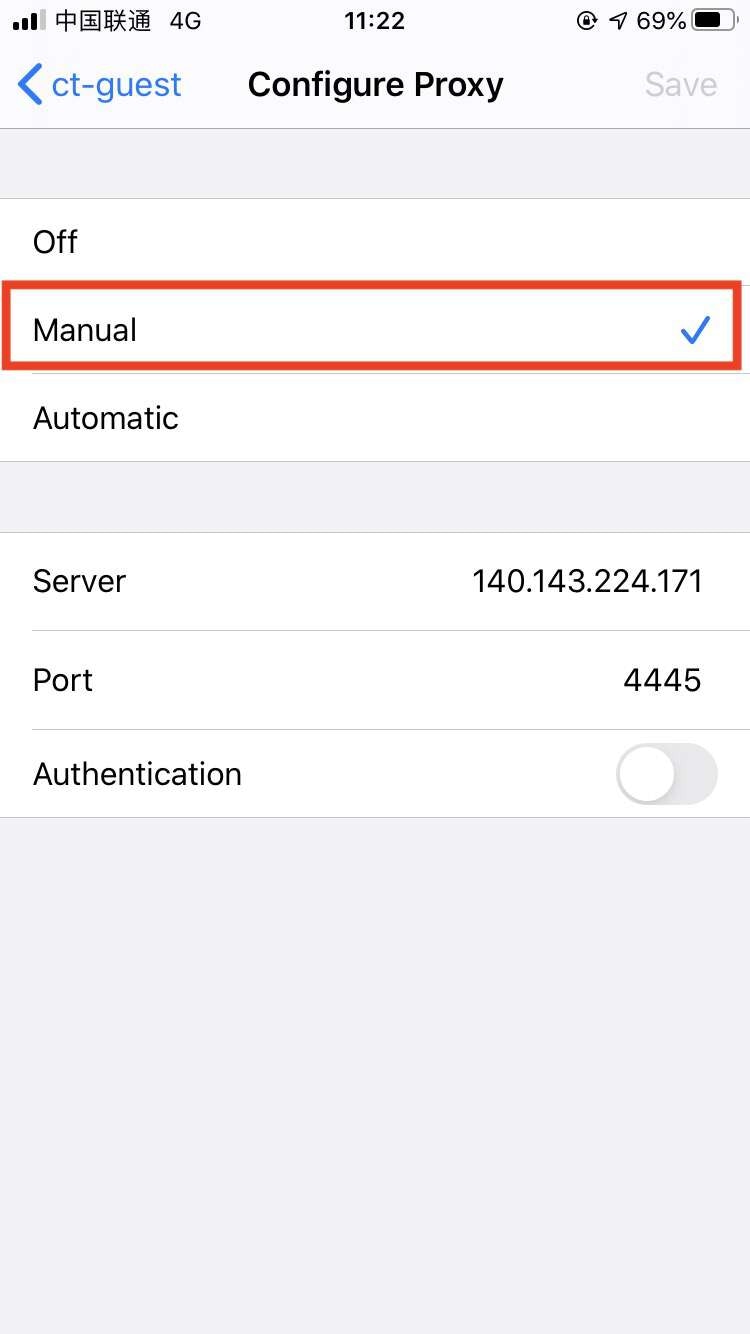

- iOS

Chrome 可以使用操作系统的代理配置,同时也可以使用插件控制,这里推荐使用插件,可以更加灵活的去配置代理。首先点击 Chrome Store然后点击同意相关的协议和权限申请弹框,这样就可以在 Chrome 浏览器的右上角看到一个圆形图标的插件了。新建情景模式,命名为

xray,然后

xray 模式,这样 Chrome 就会使用 xray 作为代理了。

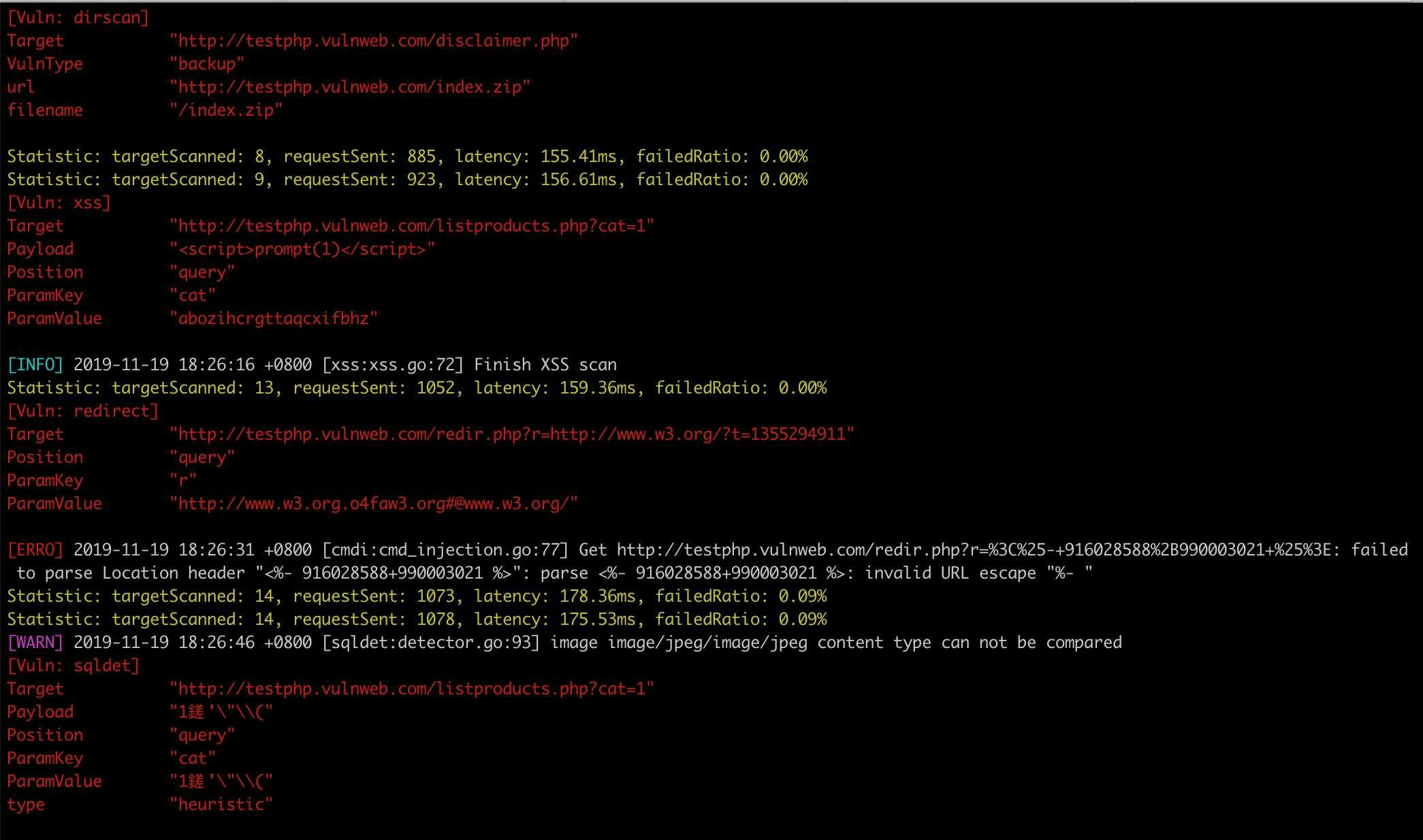

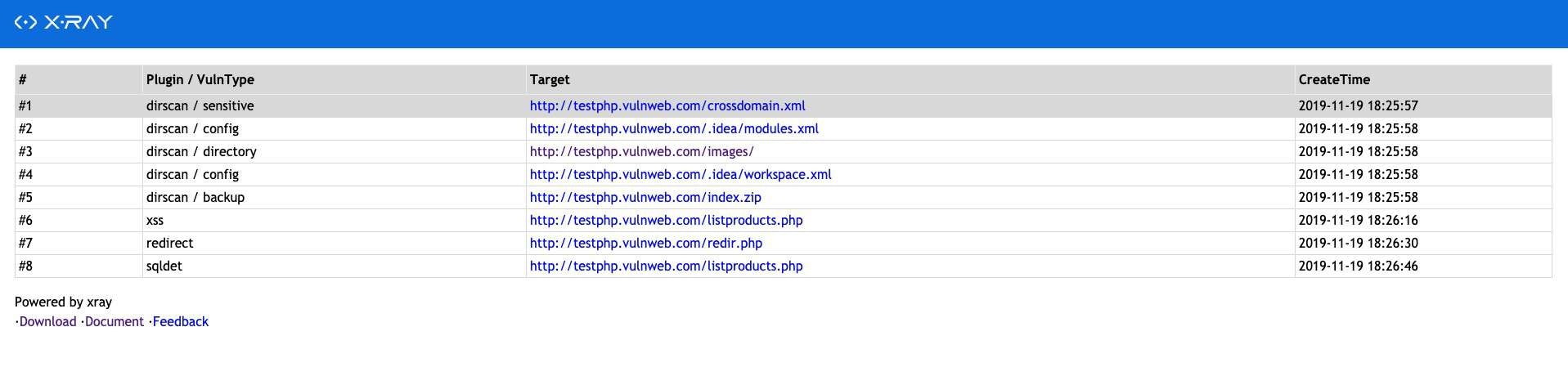

开始扫描(Start scanning)

使用浏览器访问 http://testphp.vulnweb.com/ 然后就可以看到 xray 界面开始输出漏洞信息,下面是几个快速链接,可以点击用于体验更多的漏洞类型的扫描- http://testphp.vulnweb.com/listproducts.php?cat=1

- http://testphp.vulnweb.com/artists.php?artist=2

- http://testphp.vulnweb.com/redir.php?r=http://www.w3.org

主动扫描(active scanning)

爬虫模式是模拟人工去点击网页的链接,然后去分析扫描,和代理模式不同的是,爬虫不需要人工的介入,访问速度要快很多,但是也有一些缺点需要注意- xray 的基础爬虫不能处理 js 渲染的页面,如果需要此功能,请参考 版本对比

启动爬虫(Start crawler)

登录后的网站扫描(Scanning website after login)

如果用的是代理模式,只要浏览器是登录状态,那么漏洞扫描收到的请求也都是登录状态的请求。但对于普通爬虫而言,就没有这么“自动化”了, 但是可以通过配置 Cookie 的方式实现登录后的扫描。 打开配置文件,修改http 配置部分的 Headers 项:

key=value

服务扫描(Service scanning)

xray 中最常见的是 web 扫描,但是 xray 将会逐渐开放服务扫描的相关能力,目前主要是服务扫描相关的 poc。老版本升级的用户请注意配置文件需要加入服务扫描的相关 poc 名字,目前只有一个 tomcat-cve-2020-1938 ajp 协议任意文件检测 poc。 参数配置目前比较简单,输入支持两种方式,例如:快速检测单个目标(Quickly detect a single goal)

批量检查目标(Batch inspection goals)

一行一个目标,带端口结果输出(Result output)

将检测结果输出到 html 报告中