如何使用 POC

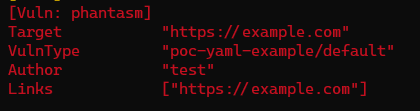

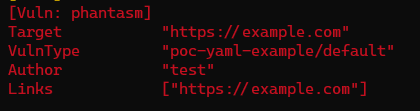

将上述POC保存为example.yml,假定与xray可执行文件存放于同一目录下,可执行如下命令:

如何调试 POC

如果 poc 无法扫出期望的结果,可以按照以下思路调试- 确定 poc 语法正确,payload 正确。

- 在配置文件

http段中加入proxy: "http://proxy:port",比如设置 burpsuite 为代理,这样 poc 发送的请求可以在 burp 中看到,看是否是期望的样子。

在开发者文档中,我们将详细介绍如何编写POC和指纹识别规则

http 段中加入 proxy: "http://proxy:port",比如设置 burpsuite 为代理,这样 poc 发送的请求可以在 burp 中看到,看是否是期望的样子。